セキュリティ対策vol.25|偽サイトがGoogle広告によって検索結果のトップに表示される

自分で調べた情報だから安心・・・ではない時代

ウイルスに感染する場合には、多くは悪意を持った攻撃者から送りつけられるもので、自分で検索したネットの情報だったら安心。

そう思っているユーザーをあざ笑うかのようなニュースがありました。

パスワード管理アプリ「KeePass」の偽サイトがGoogle広告によって検索結果のトップに表示される事態が発生(auone)

https://article.auone.jp/detail/1/3/7/48_7_r_20231020_1697766672393669

この記事によれば、人気のあるパスワード管理アプリであるKeePassを偽装したサイトがGoogle広告を使用して検索結果のトップに表示される攻撃が行われていることが明らかになりました。

Google では広告のポリシーの一つに「広告コンテンツにマルウェアが含まれないようにする」ことを掲げていますが

そのチェックをすり抜けて本物そっくりな偽サイトを検索結果のTOPに表示することに成功をしています。

Google では、独自に開発した技術とマルウェア検出ツールにより定期的にすべてのクリエイティブをスキャンしています。認定を受けていない広告主やベンダーへの第四者呼び出しや二次供給は禁止されています。マルウェアを配信している広告はユーザー保護のために排除されます。

https://support.google.com/admanager/answer/181490?hl=ja

今回は新たななりすましの手口と、対策方法を紹介させていただきます。

一般的なウイルスの感染経路について

コンピューターウイルスの感染経路は、さまざまな方法でコンピューターシステムに侵入し、感染することがあります。以下は一般的な感染経路のいくつかです。

- ダウンロードされたファイルやソフトウェア:危険なウェブサイトからファイルやソフトウェアをダウンロードすると、それにウイルスが含まれていることがあります。不正規なソフトウェアやクラック版のプログラムをダウンロードすると、ウイルス感染のリスクが高まります。

- フィッシング攻撃:詐欺師がメールやウェブページを通じて、ユーザーに悪意のあるファイルを開かせたり、個人情報を入力させたりする試みを行います。これによりウイルスがコンピューターに侵入する可能性があります。

- USBデバイス:感染したUSBメモリースティックや外部ハードドライブを接続すると、ウイルスがコンピューターシステムに広がることがあります。

- ソーシャルエンジニアリング:攻撃者はユーザーに対して偽のリンクをクリックしたり、悪意のある添付ファイルを開かせたりする手法を使用し、ウイルスをコンピューターに感染させることがあります。

- ソフトウェアの脆弱性:コンピューターソフトウェアにはセキュリティの脆弱性が存在することがあり、攻撃者はこれらの脆弱性を悪用してウイルスをコンピューターシステムに侵入させます。定期的なアップデートとパッチ適用が重要です。

- ネットワーク攻撃:コンピューターネットワーク内でウイルスが広まることがあります。感染したコンピューターがネットワーク内の他のコンピューターにウイルスを伝播させることがあります。

コンピューターウイルス感染を防ぐためには、セキュリティソフトウェアの使用、偽のリンクや添付ファイルを開かないこと、信頼性のあるダウンロード元からのソフトウェアのみをインストールすることで防ぐことが可能でした。

今回も「ソーシャルエンジニアリング」の手法ではありますが、従来の手法と違って「URLを偽装している」という点が非常に厄介なものでした。

アストンではセキュリティリスクのチェックリストを無料で配布しています。

5分でわかるセルフチェックリストとなっているため、お気軽にお試しください。

URLの偽装はどう行われたのか

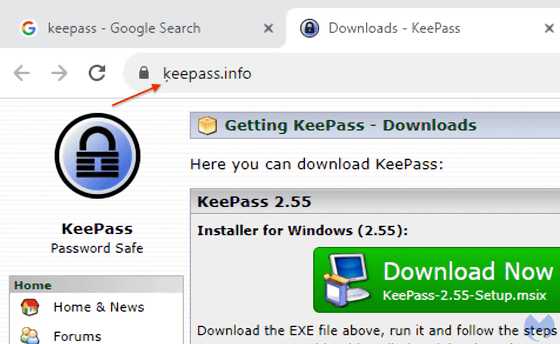

実際の広告画面を見てみると、本物のサイトとそっくりの情報を示しています。

攻撃者はPunycodeと呼ばれる特殊な文字エンコーディングを使用して、KeePassの公式サイトを模倣した偽サイトを作成し、視覚的な差をほとんどなくしました。

上記のサイトをクリックすると、何度かリダイレクトを繰り返し、最終的には「keepass~~~.site」のホームページにたどり着きマルウェアをインストールしてしまうようになっています。

実際のURLについても巧妙に偽装をされており、「正しいURLだから~」「以前にダウンロードしたサイトだから~」では防ぐことが困難な、いわば経験豊かなベテランほど騙されやすいサイトになっています。

ブラウザの検索バー部分には「keepass.info」というKeePassの公式サイトと同じURLが表示されているように見えますが、よく見てみると偽サイトのURLの「k」部分には、小さな点があり、通常の「k」ではなく「ķ」であることがわかります。

この「ķeepass.info」をUnicodeに変換すると、実際のURLが「xn--eepass-vbb.info」であることがわかる・・・ということですが、そこまで注意深く対応することはユーザーレベルでは難しいものと思います。

どのような対策を施すことが正解なのか

このニュースを報じたMalwarebytesでは検索エンジンを介したマルバタイジングが洗練されつつあることに警鐘を鳴らしており、ビジネス環境では、IT管理者が内部リポジトリを作成し、従業員がソフトウェアインストーラーを安全に取得できるを環境を求めています。

In a business environment, we recommend IT admins provide internal repositories where employees can retrieve software installers safely.

https://www.malwarebytes.com/

マルバタイジング:マルウェア(Malware)と、広告を意味するアドバタイジング(Advertising)を組み合わせた造語

マルウェアの拡散や不正なサイトへのリダイレクトを目的とした悪質なWeb広告のこと。

内部リポジトリ:保管場所のこと。今回のケースでは業務に利用するプログラムをインストールできるようにまとめておく場所

ただし、上記を実際に行うことは普通の企業にとっては、非常に難しいものとなります。

最低限、社員の判断によるフリーソフトのダウンロードを禁止する等の措置は必要になりますが、理想の押し付けではない適切なルールの作成は、企業の実態に沿う必要があります。

<ご相談はアストンへ>

アストンでは最新のセキュリティ事情に精通した担当者が対応をさせていただきます。

御社環境にあわせたルールの策定など、お気軽にお問い合わせください。

まずはご相談ください。

株式会社アストン TONグループ

https://aston.jp/contact/