セキュリティ対策vol.12|マルウェアEmotet再度流行のきざし

マルウェアEmotetの活動再開に関する注意喚起について

2022年11月4日 警察庁から「マルウェアEmotetの活動再開に関する注意喚起について」の注意が発表されました。

警察庁は、2022年7月中旬頃から鳴りを潜めていたEmotetが、新たに活動を再開したことが確認されたことをその中で伝えています。

Emotetは、主にメールを感染経路としたマルウェア(不正プログラム)です。

特にその感染力の高さが際立っており、なりすましメールを送信し、感染した人にもまたなりすまして他の人にメールを送るという攻撃手法を取ります。

このことからEmotetは自社内だけではなく、取引先等ステークフォルダーに被害を与えるものとして特に注意が必要なマルウェアとされています。

Emotetの手口について

攻撃の手口はこれまでと大きくは変わっておらず、攻撃メールに悪意のあるマクロ(プログラム)を仕込んだExcelファイル、もしくはExcelファイルを圧縮したパスワード付きZIPファイルを添付して送り付ける手口が主となっています。

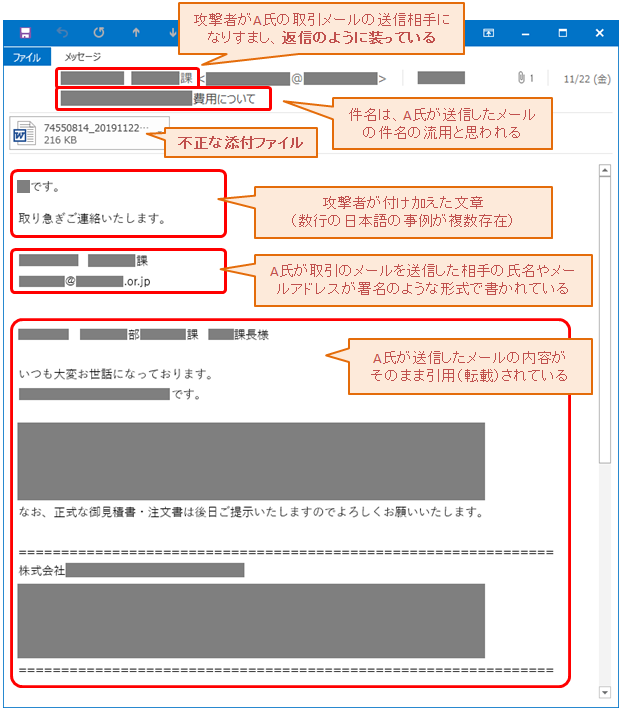

それでは実際にどのような文章が送られてくるのでしょうか。

ここでは実際にどのように「なりすます」かについて手口をIPA情報処理推進機構が掲載している事例をもとに紹介させていただきます。

この画像の例では、感染したA氏が取引を装って送ったメールとなっており差出人の名前はもとより、署名や他へ送信したメールから文章を作成し完全になりすましてメールを送っていることが分かります。

これだけ巧妙になりすましを行われてしまうと、多少不自然な文章やタイミングであっても、新たな連絡と考えて添付ファイルを開いてしまうことが考えられます。

この攻撃メールの不正な添付ファイルを開くとマクロの実行を求められ、実行することでさらになりすましの被害が広がることになります。

それではEmotetの被害を防ぐには、どのような準備が必要でしょうか、次の項で紹介をさせていただきます。

アストンではセキュリティリスクのチェックリストを無料で配布しています。

5分でわかるセルフチェックリストとなっているため、お気軽にお試しください。

Emotetからの被害を防ぐには

Emotetの感染を防ぐために重要なことは「マクロを実行しない」という点につきます。

マクロが自動で実行されないように設定しておくことで、マルウェア感染を防ぐ方法があります。

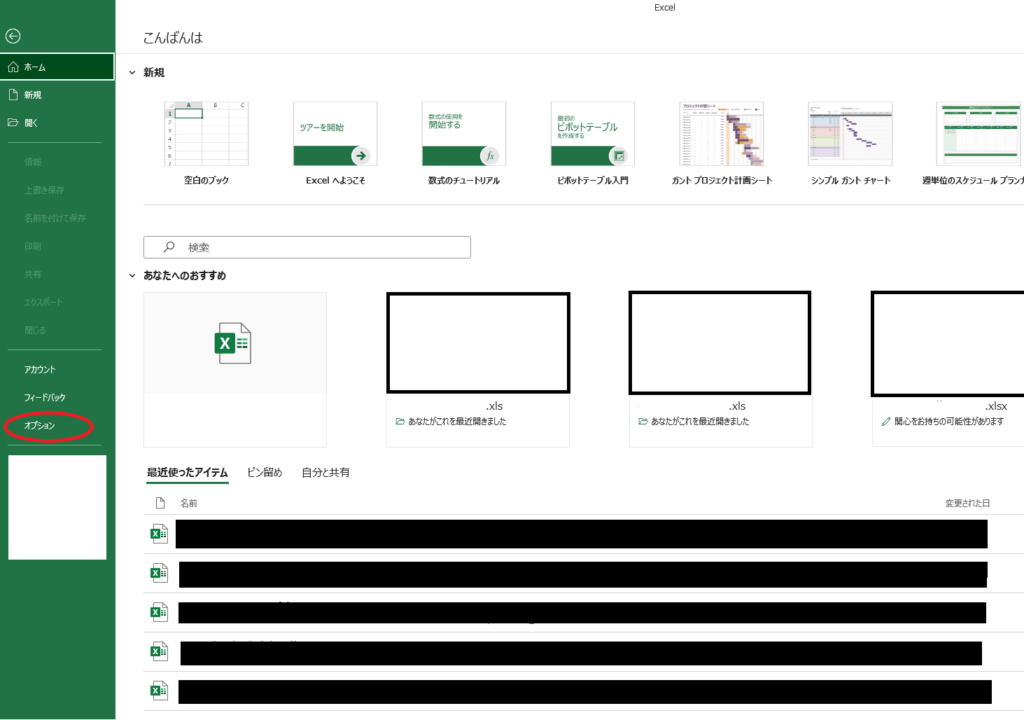

ここではエクセルを例に設定方法をご紹介させていただきます。

1.Office各アプリケーションの「ファイル」メニューから、「オプション」を選択。

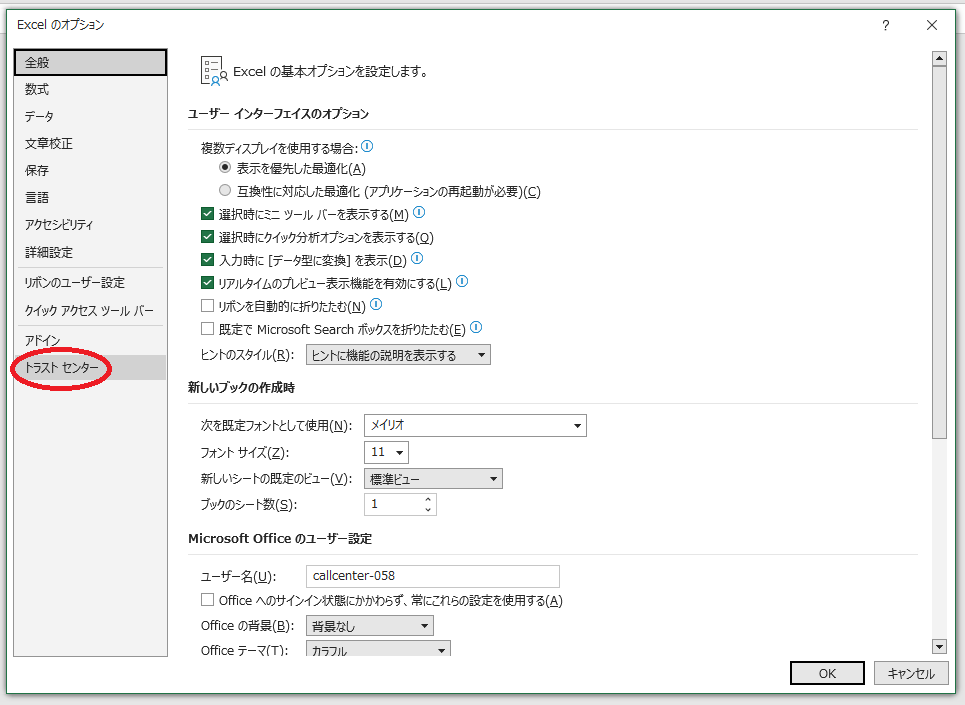

2.オプションウィンドウで「トラストセンター」を開き、「トラストセンターの設定」をクリック。

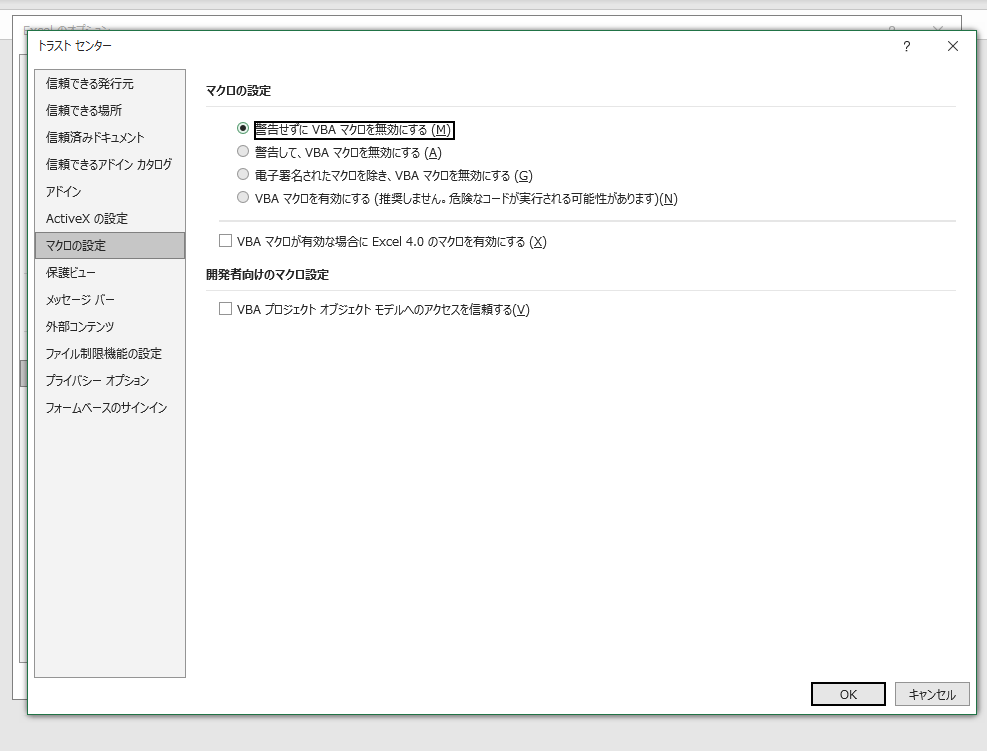

3.「マクロの設定」を、「警告せずにすべてのマクロを無効にする」に設定する。

上記の設定を行うことで自動的なマクロの実行は防げます。大きくリスクを下げることになるのでお試しください。

感染が疑われるときは

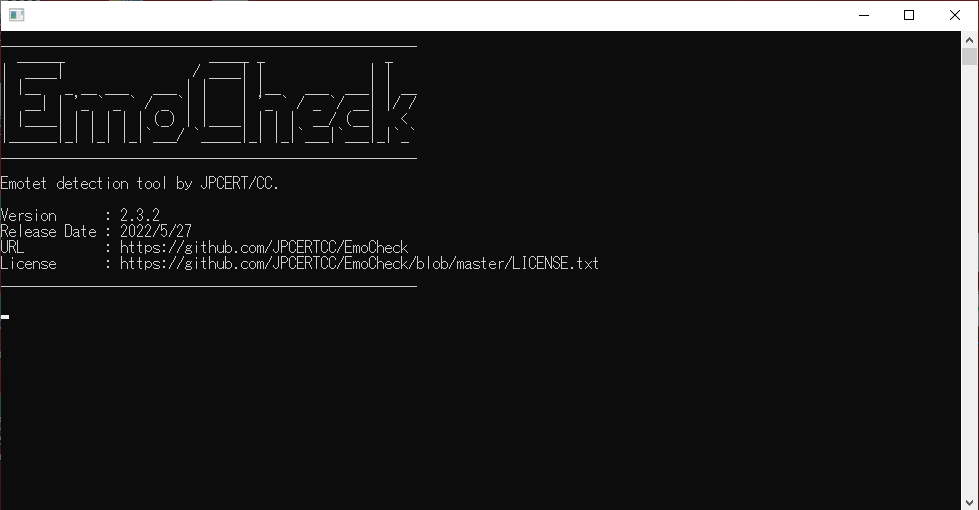

感染が疑われるときやセキュリティを確認したいときには「emocheck」によるチェックをお勧めいたします。

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/CS_ad.files/EmoCheck.pdf

チェックの時間は1分ほど、上記の資料をご参考に「emocheck」をダウンロードし実行をすれば完了します。

真っ黒な画面が出てくるため一瞬びっくりするかもしれませんが簡単に終わります。

emotetの感染は常にチェックする必要があるため定期的なチェックをお勧めいたします。

<ご相談はアストンへ>

セキュリティについての不安の解消は専門家にお任せ頂く事が一番です。

アドバイスや診断は、お気軽にアストンにお問い合わせください。

まずはご相談ください。

株式会社アストン TONグループ

https://aston.jp/contact/